Las infraestructuras críticas desempeñan un papel central en el funcionamiento de nuestras sociedades. Detrás de esta expresión encontramos abreviaturas como CNPIC (Centro Nacional de Protección de Infraestructuras y Ciberseguridad) en España u OES (Operador de Servicios Esenciales) para Europa. Pero esto no es todo. En términos más generales, este concepto se refiere a toda infraestructura pública y privada cuyo funcionamiento continuo es vital para la buena marcha del Estado o de la sociedad. Dentro de este mundo se integran organizaciones que operan en los sectores de telecomunicaciones, transporte o energía y, por supuesto, cualquiera para la que una interrupción de sus servicios pueda tener consecuencias dramáticas.

Por lo tanto, garantizar la marcha satisfactoria de estas estructuras es trascendente para el funcionamiento cotidiano de nuestras sociedades y la seguridad de nuestros ciudadanos. Sin embargo, por su importancia, este tipo de infraestructuras suelen convertirse en el blanco principal de los actos terroristas o de sabotaje perpetrados mediante ciberataques.

Para evitar que tales ataques se produzcan a través de sus sistemas informáticos, los gestores de infraestructuras críticas deben esforzarse por conseguir la máxima seguridad, tal y como se especifica en la jungla de diferentes directivas, versiones y textos normativos tanto a nivel nacional como europeo.

Una densa legislación

Ahora bien, el carácter crítico de esta infraestructura ha llevado a los Estados miembros de la Unión Europea a adoptar leyes, reglamentos y directivas para garantizar que esta infraestructura pueda resistir los ciberataques. Realmente, aunque no seamos capaces de prevenirlos, debemos intentar, cuanto menos, bloquearlos o poder restaurar los servicios afectados con la mayor premura posible.

En España, por ejemplo, la Directiva NIS (Directiva de la Unión Europea 2016/1148) del Parlamento Europeo y sus correspondientes transposiciones al ordenamiento jurídico español, así como el Reglamento General de Protección de Datos y el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información, consideran la gestión de incidentes de ciberseguridad como una imposición legal para todas las organizaciones públicas y algunas privadas de España que prestan servicios esenciales. Este marco incluye el apoyo de entidades clave, como la Plataforma Tecnológica Española de Seguridad Industrial, cuyo objetivo es promover la innovación y el desarrollo tecnológico encaminado a la mejora de la seguridad integral de la empresa española a través de la cooperación entre agentes industriales (incluyendo ingenierías, compañías de consultoría y servicios: seguridad, protección de riesgos laborales y tecnologías de la información y la comunicación) y centros tecnológicos.

De igual modo, la capacidad de respuesta a incidentes de seguridad de la información del Centro Criptológico Nacional (CCN), creada en 2006, como CERT gubernamental/nacional, cuyas funciones quedan recogidas en la Ley 11/2002 reguladora del Centro Nacional de Inteligencia, en el Real Decreto 421/2004 de regulación del CCN y en el Real Decreto 3/2010, de 8 de enero, regulador del Esquema Nacional de Seguridad, ha sido un factor clave en la protección del ciberespacio español.

Además de acatar leyes y reglamentos, las empresas que gestionan infraestructuras críticas deben seguir unos buenos hábitos en ciberseguridad. Esto incluye, en primer lugar, la elección de soluciones recomendadas y/o aprobadas por organismos internacionales, ya que una solución certificada cumple con el marco regulatorio y ofrece mayor tranquilidad al haber sido probada a niveles muy exigentes. De igual modo, el apoyo de especialistas también es útil para ayudar a este tipo de organizaciones a sacar el máximo provecho de las soluciones implementadas en un entorno restringido.

Ejemplo de despliegue

Como ejemplo de despliegue de soluciones de ciberseguridad en infraestructuras críticas vamos a analizar el caso de la integración entre la red informática y operacional de uno de los principales operadores ferroviarios de Europa. Para afrontar este proyecto, el operador ha incorporado medios humanos, técnicos y operacionales.

Su objetivo era maximizar el impacto positivo de la digitalización con el fin de ofrecer a sus clientes una mejora de la información recibida en tiempo real y una mejor conectividad para un mayor número de interacciones. Este eje de optimización pasaba necesariamente por una interconexión entre la red informática y la operacional, lo que conllevaba la obtención de un nivel ideal en materia de ciberseguridad IT/OT.

La conectividad entre IT y OT presenta ciertas limitaciones por la naturaleza de cada una. El impacto de un incidente es distinto, y los métodos de protección disponibles también. Por ello es razonable que existan fronteras entre ambas, creando zonas de distinto nivel de riesgo.

En este operador de transporte existían dos equipos humanos separados geográficamente al inicio del proyecto. Hoy es un único equipo que trabaja en el mismo emplazamiento. Además de tener en cuenta las necesidades de ciberseguridad en IT y OT, existía un tercer pilar del proyecto, que era el propio negocio. El objetivo del proyecto no era proteger activos, sino el negocio. La solución a desplegar debía tener en cuenta las necesidades de negocio sin imponer medidas que lo paralizasen.

Así, los requisitos del proyecto caían en dos áreas: separación de dominios, pero con transferencias de datos constantes; y filtrado de datos, pero adaptables a protocolos actualizables.

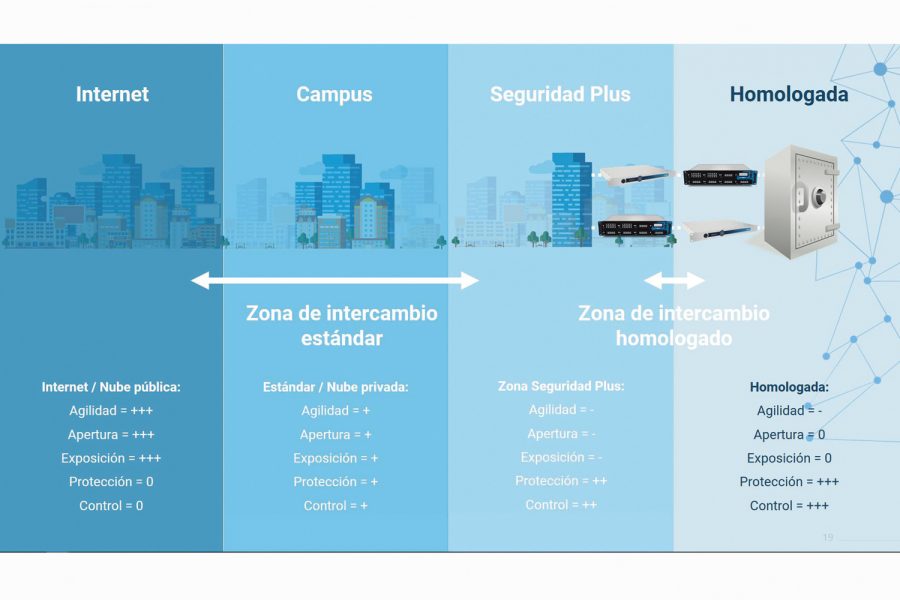

Teniendo en cuenta estos principios, se crearon cuatro zonas distintas en función de su riesgo. El operador ha conservado sus sistemas de protección en las zonas de intercambio estándar. Los equipos específicos para este proyecto de interconexión de red IT y OT se concentran en el acceso a la zona homologada. Además, el propio operador ha sido capaz de reforzar la protección y de controlar completamente la apertura de dicha zona reduciendo al máximo la superficie de ataque.

Este también realizó pruebas con soluciones del mercado para identificar el producto que mejor cumpliese con sus requisitos de negocio y de seguridad, así como para obtener más información que facilitara su elección entre filtrado y aislamiento.

Decisión

La decisión del operador, en este sentido, fue elegir soluciones complementarias: diodos de datos, junto a firewalls industriales capaces de realizar un análisis profundo de paquetes, en este caso los SN6000 de Stormshield.

Las pruebas y el despliegue se realizaron en menos de tres meses en un entorno controlado, sin grandes impactos en el calendario de ejecución. Dos soluciones, los diodos y los firewalls Stormshield, en principio independientes, que ahora se utilizan en infraestructuras que requieran integración IT/OT. Tenemos una solución preparada para proteger infraestructuras críticas.

Las soluciones de seguridad de Stormshield aseguran que los sistemas de producción queden protegidos por una combinación de tecnologías que no impactan en la actividad empresarial. Así, gracias al sistema de prevención de intrusiones, Stormshield Network Security, el cual combina el análisis de protocolos con una completa base de datos de firmas, las redes OT quedan protegidas de forma proactiva contra los ataques, obteniendo además protección real de día cero.