En un entorno dinámico y complejo como el actual, es obligatorio realizar una gestión eficaz de la información que nos permita conocer los hechos precisos en el momento exacto y tener la capacidad de actuar sobre ellos. Esta necesidad de información se ha desarrollado técnica y estratégicamente a lo largo de los siglos hasta consolidarse en la implantación de unidades de ciberinteligencia y ciberseguridad integral en las organizaciones tal y como hoy se conocen.

Existe una combinación de amenazas-y-vulnerabilidades convencionales y no convencionales orientadas a la desestabilización de nuestra forma de vida, cuya identificación y atribución resultan especialmente complicadas. Este tipo de acciones son aquellas perpetradas tanto por Estados como por actores no estatales. Un ataque masivo y coordinado hacia uno o más sectores críticos establece una condición importante y crítica para una nación y pone en juego su estabilidad y la confianza de la ciudadanía en el Estado para enfrentarse a estas amenazas-y-vulnerabilidades. Esto hace de las infraestructuras críticas un objetivo de ataque para aquellos agentes que pretendan influir o debilitar a una nación.

El número de incidentes detectados en los operadores de servicios esenciales está aumentando en los últimos años. Esto se debe, en parte, al uso de técnicas propias de tecnología de la información (IT) en sistemas de tecnología operacional (OT), sin concurrir en los mecanismos de defensa que los primeros integran, haciendo que estas infraestructuras sean más eficientes pero, a su vez, más vulnerables a ataques. Una problemática específica de los sistemas industriales que se tiene que tomar es el hecho de que en un principio no han sido diseñados para considerar los aspectos de seguridad integral y ciberseguridad.

Otros aspectos como la obsolescencia de los sistemas o la falta de actualizaciones o de parches sobre las vulnerabilidades detectadas contribuyen a aumentar el riesgo para las infraestructuras.

Para lograr defenderse de estas amenazas-y-vulnerabilidades híbridas, un Estado debe cambiar su concepto de seguridad tradicional dando paso a una defensa integral en la que se protejan su soberanía en el espacio digital y los derechos de sus ciudadanos frente a las amenazas-y-vulnerabilidades emergentes en el escenario de una vida más digital y gobernada por la información.

Convergencia IT/OT

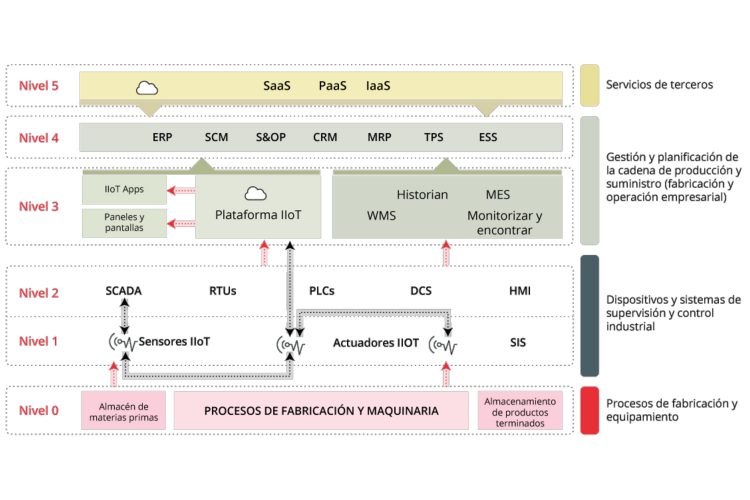

Hasta ahora, los mundos IT y OT habían permanecido aislados, independientes, con desarrollos paralelos. La convergencia IT/OT es la integración de los sistemas de tecnología de la información, utilizados para computación centrada en datos, con sistemas de tecnología operacional, empleados para supervisar eventos, procesos, dispositivos y realizar ajustes en las operaciones empresariales e industriales.

La conexión de IT y OT, dentro de un marco de ciberseguridad y seguridad integral, aporta grandes beneficios. Al liberar la enorme cantidad de datos que los sistemas OT generan, pasamos de la automatización a la optimización. Para esto es necesario poder acceder en tiempo real a todo el contenido y a la información que se crea.

Gracias a esta integración se produce una mejora en la producción y organización de los sistemas, así como en el flujo de información y el uso que se da a esta. El proceso de toma de decisiones se vuelve más ágil y eficiente, aumentando la satisfacción tanto del cliente, por la calidad del producto y del servicio recibido, como por parte de los participantes, que disponen de un sistemas más eficaz y eficiente.

Tecnologías emergentes

Todos estos dispositivos dotados de conectividad a Internet forman parte de lo que se conoce como Internet de las Cosas (IoT, por sus siglas en inglés). El IoT ha comenzado a formar parte de la vida cotidiana de la sociedad: los hogares inteligentes, la educación inteligente, el cuidado de la salud inteligente, los wearables, el Internet de los Vehículos… Incluso las infraestructuras críticas hacen gran uso de esta tecnología, jugando un papel fundamental en su transformación digital y en la hiperconexión de sus elementos en una era de conectividad de dispositivos industriales.

El Internet de las Cosas Industrial (IIoT) en las infraestructuras críticas incluye dispositivos, redes, plataformas y aplicaciones que requieren múltiples medidas de protección de la seguridad en cada capa, así como capacidades de ciberinteligencia y de análisis de la seguridad de la totalidad de los datos para aprovechar la sinergia entre los dispositivos y la nube. Aquí podemos encontrar sensores, actuadores y otros dispositivos controladores como PLC (Programmable Logic Controller), RTU (Remote Terminal Unit) o IED (Intelligent End Device), que han evolucionado a lo largo del tiempo.

Situación actual

La falta de visibilidad en la superficie de ataque es el mayor problema para evitar los propios ataques. Las organizaciones necesitan visibilidad de sus entornos convergentes de IT-OT e IIoT para no solo identificar dónde existen vulnerabilidades, sino también para priorizar cuáles remediar primero.

La falta de personal y la dependencia de los procesos manuales obstaculizan su capacidad para remediar vulnerabilidades. Este tema debe ser afrontado conjuntamente por equipos multidisciplinares. La ciberseguridad y la seguridad integral que deben proporcionar estos dispositivos (IIoT) ha de ser más elevada, ya que son usados en el entorno industrial, donde un fallo de seguridad podría representar un riesgo a gran escala. Por este motivo es imprescindible mejorar la seguridad para evitar que los atacantes puedan conseguir información o haya problemas en infraestructuras críticas.

Nuevos retos

Las campañas híbridas son multidimensionales, combinando medidas coercitivas y subversivas y utilizando herramientas y tácticas tanto convencionales como no convencionales. Han sido diseñadas para ser difíciles de detectar y de atribuir.

La convergencia de IT y OT es un proceso que ya se ha iniciado, al igual que el empleo de tecnologías emergentes IIoT. Cuanto antes lo asuman las infraestructuras críticas y pongan esfuerzos para llevarlo a cabo de forma satisfactoria, mejor posicionadas estarán de cara al futuro. Las dificultades para conseguirlo serán muchas, así como los riesgos de seguridad, pero las ventajas finales compensarán el esfuerzo necesario.

La inclusión de los sistemas OT dentro de las redes IT permite ahorrar tiempo a la hora de realizar mantenimientos de rutina y llevar a cabo estas tareas de forma remota desde un panel de control central. Estas tecnologías también permiten nuevos modelos predictivos que posibilitan identificar debilidades, corrigiendo los problemas o reemplazando los dispositivos antes de que supongan un coste elevado en tiempo y dinero debido a un fallo.

La creación de unidades de ciberinteligencia y ciberseguridad integral se constituye como una herramienta imprescindible para las infraestructuras críticas. Cualquier precaución es poca si hablamos de seguridad en dispositivos conectados a la red corporativa de una organización, por muy inofensivo que pueda parecer. Es necesario comprender que cualquier dispositivo que se conecte a la red es susceptible de ser comprometido, sobre todo si existe una carencia de medidas de seguridad. El primer paso es ser conscientes de la existencia del peligro y, posteriormente, implementar las medidas de seguridad necesarias a la prevención, detección de incidentes, mejoras de la capacidad de resiliencia y, por último, recuperación temprana de las infraestructuras.