Nuevo servicio y herramientas de Akamai para detener las amenazas avanzadas

Akamai Hunt y Akamai Agentless Segmentation

Akamai Technologies

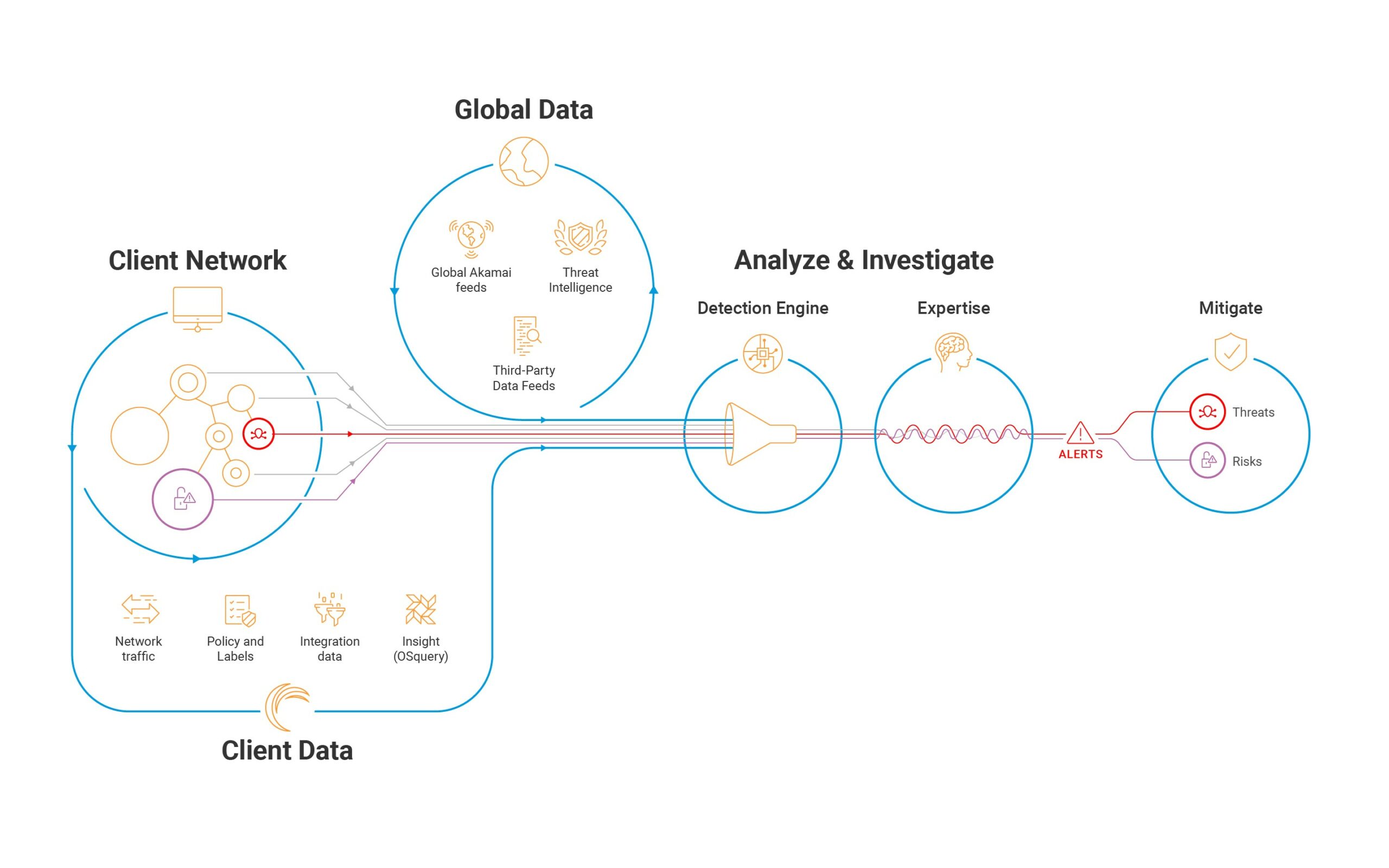

El nuevo servicio Akamai Hunt permite a los clientes aprovechar la infraestructura de Akamai Guardicore Segmentation, la visibilidad global de los ataques de Akamai y el apoyo de investigadores expertos en seguridad para detectar y corregir las amenazas y los riesgos más evasivos en sus entornos.

Del mismo modo, la empresa también ha lanzado Agentless Segmentation, que ayuda a los clientes de dicha infraestructura a ampliar las ventajas del modelo Zero Trust a los dispositivos de IoT y tecnología operativa conectados que no son capaces de ejecutar software de seguridad basado en host.

Akamai Hunt

Akamai Hunt combina la infraestructura, la telemetría y el control de Akamai Guardicore Segmentation con los datos que la empresa recopila al distribuir gran parte del tráfico de Internet mundial. Por lo tanto, los clientes pueden eliminar las amenazas en su entorno, aplicar parches virtuales a las vulnerabilidades y mejorar la integridad de su entorno de TI. Además, presenta las siguientes ventajas:

- Conjunto de datos único: Hunt encuentra amenazas y riesgos mediante la telemetría enriquecida del entorno del cliente.

- Análisis de Big Data: correlación y consulta de conjuntos masivos de datos para detectar actividades sospechosas y anómalas.

- Investigación experta: investigación de las detecciones para evitar la ralentización de los equipos.

- Alertas e informes mensuales: alertas sobre información para la mitigación e informes mensuales con un resumen ejecutivo.

- Mitigación guiada: corrección de amenazas, aplicación parches a vulnerabilidades y refuerzo de infraestructuras de TI.

Akamai Agentless Segmentation

Con Akamai Agentless Segmentation, las organizaciones pueden reducir su superficie de ataque y aplicar políticas de Zero Trust en los dispositivos que no pueden ejecutar software de seguridad basado en host. Estas son algunas de las características adicionales:

- Detección continua de dispositivos: detección de nuevos dispositivos conectados a la red y ejecución de flujos de trabajo.

- Huella dactilar de dispositivos integrada: identificar, evaluar y clasificar los dispositivos para garantizar la aplicación de políticas de seguridad.

- Visualización de activos empresariales: ver los dispositivos de IoT y tecnología operativa, el tráfico y las interacciones con terminales, servidores y activos en la nube.

- Segmentación Zero Trust sin agentes: aplicación de políticas de segmentación de privilegios mínimos sin agentes.

- Visibilidad de dispositivos de roaming: mantener la visibilidad, el contexto y el control de los dispositivos a medida que estos se mueven por diferentes áreas de la infraestructura de red cableada e inalámbrica.