Tras la conexión a Internet de las redes TIC en las empresas, en los últimos años hemos visto cómo se han ido interconectado las redes de producción. Así, hablamos de OT (Tecnologías de Operación) e IoT (Internet de las Cosas, por sus siglas en inglés).

Esta conectividad, además de grandes ventajas en la gestión de las organizaciones, trae consigo nuevos riesgos que es necesario gestionar. Hemos visto que las lecciones aprendidas de la seguridad TIC tienen que aplicarse también al mundo OT, ya que aparecen nuevas superficies de ataque, nuevas vulnerabilidades y riesgos con consecuencias mayores para la sociedad. No en vano, un incidente ya no solo afecta al negocio, sino que puede tener consecuencias sobre las vidas humanas.

Esta evolución no es ajena al sector sanitario. Actualmente, las redes de un hospital y su conexión a Internet no solo se utilizan para tareas administrativas o informativas, sino que se presta servicio real al paciente, se intercambia información con otros actores de la sanidad, se actualizan equipos en remoto, etcétera. Esto implica una mayor exposición de datos tan sensibles como los de salud, pero también estamos viendo la posibilidad real de que un ataque tenga consecuencias sobre la vida de los pacientes.

Como muestra tenemos el caso del Springhill Medical Center de Alabama (Estados Unidos) en 2019, donde un bebe nació con graves lesiones que provocaron su fallecimiento meses después, ya que un ciberataque inutilizó los monitores y el personal sanitario no pudo detectar el sufrimiento fetal.

Obsolescencia

Esta vinculación al paciente hace que la OT médica sea un punto crítico en la ciberseguridad de un hospital. En particular, nos referimos a los equipos médicos, que como define la Organización Mundial de la Salud, son aquellos utilizados para diagnóstico y tratamiento y, por tanto, directamente implicados en la salud de los pacientes. Estos equipos médicos tienen unas características específicas que afectan a la ciberseguridad general de los centros sanitarios.

En primer lugar, son equipos con un periodo de utilización muy alto debido a su elevado coste. Y es que, aunque existen diferentes normativas y recomendaciones para estimar el tiempo de vida útil de los equipos médicos, en general se puede esperar un periodo de uso de entre cinco y 10 años.

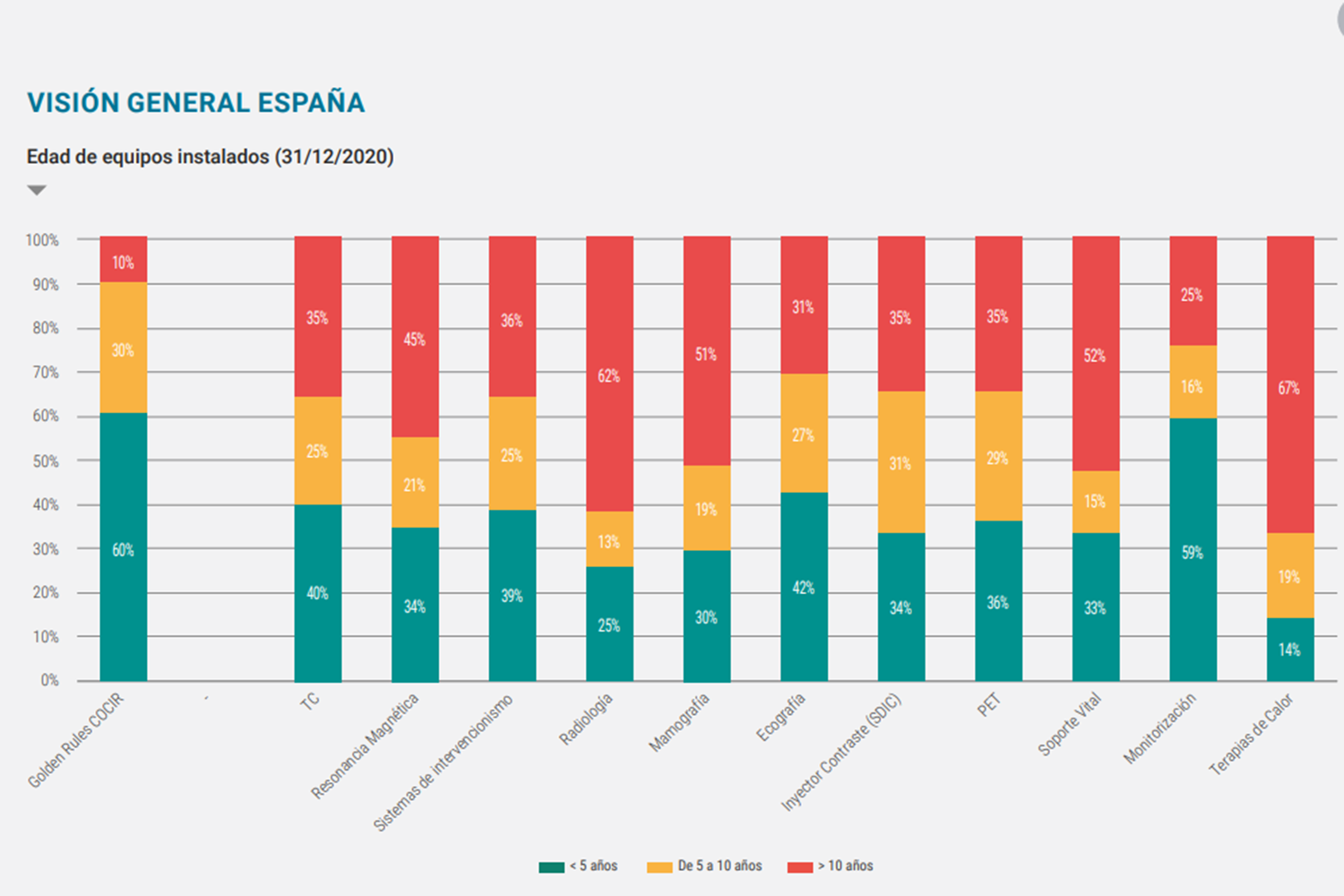

Además, el COCIR (Comité Europeo de la Industria de IT, Radiológica y Electromédica) establece una regla general para determinar la obsolescencia de los equipos médicos y el momento de su renovación. Como se puede ver en la gráfica, la Golde Rule establece unas proporciones de 60-30-10 para equipos de más de cinco años, entre cinco y 10 años y más de 10 años. En este último caso, está en obsolescencia y debería sustituirse; pero como vemos en la gráfica de la siguiente página, esto se encuentra lejos de la realidad en nuestro país, ya que cuenta con un parque de equipamiento médico, en general, obsoleto.

Si revisamos los criterios que se tienen en cuenta para establecer umbrales de obsolescencia, vemos criterios tecnológicos, de seguridad del paciente, mejora de diagnóstico, etcétera; pero la ciberseguridad todavía no es criterio a considerar. Normalmente están más alineados con conceptos ligados con el punto de vista médico y de los profesionales de electromedicina, aunque en pocas ocasiones se involucra el equipo de ciberseguridad.

Sin embargo, estos equipos obsoletos, si están conectados a las redes, representan un serio problema. No solo no tienen medidas de ciberseguridad implementadas, sino que su software ya no estará soportado por el proveedor y no se podrá parchear.

Dependencia

Mientras que los equipos TI pueden ser configurados y actualizados por los servicios informáticos de una organización, instalando software de seguridad de ser necesario, el software de los equipos médicos solo puede ser gestionado por los fabricantes de los equipos.

Estos equipos médicos están sometidos a controles y homologaciones para garantizar la calidad de su operación y la seguridad del paciente, por lo que cualquier manipulación debe someterse también a las mismas pruebas. Pensemos, por ejemplo, qué ocurriría si un respirador ‘va lento’ porque se ha activado un antivirus que se instala y mantiene sin las homologaciones necesarias.

Por otro lado, es también cierto que los fabricantes no son precisamente rápidos en el despliegue de actualizaciones y parches de seguridad, con lo que tenemos la tormenta perfecta: equipos obsoletos, con vulnerabilidades conocidas, conectados a las redes y sin posibilidad de actualizar debidamente.

Problemas

Si esto no fuera suficiente, los equipos médicos presentan sus propios protocolos de comunicación, en muchas ocasiones propios de cada fabricante. Esto genera muchas dificultades a las herramientas de seguridad de redes que se implementan para los dispositivos IT, ya que no son capaces de identificar correctamente los equipos médicos y de analizar sus vulnerabilidades y configuración.

Por otro lado, aunque ya hay en el mercado equipos médicos que admiten instalación de antivirus, en general no se puede instalar ningún software de ciberseguridad como control de accesos, configuración, etcétera.

De nuevo, no solo tenemos equipos muy vulnerables conectados a los sistemas, sino que su actualización y control presenta serios problemas.

¿Qué se puede hacer?

En mi opinión, las lecciones aprendidas sobre ciberseguridad son de aplicación en el caso de los equipos médicos:

- La gestión del riesgo de ciberseguridad debe incorporarse a los objetivos de la organización. El compromiso de la dirección y la coordinación de equipos es fundamental. En el sector sanitario, los riesgos de ciberseguridad pueden afectar gravemente a la seguridad del paciente, un valor siempre presente en la gestión sanitaria. Este compromiso se tiene que ver reflejado en los planes estratégicos y en los recursos asignados para su control.

- Inclusión de criterios de ciberseguridad en los planes de adquisición de equipos médicos. Si el mercado prima el compromiso con la ciberseguridad, los proveedores procurarán mejorar en este aspecto. Primar software actualizado, políticas de actualizaciones y parcheo y tiempos de respuesta del fabricante adecuados, entre otros elementos, disminuiría sorpresas desagradables cuando los equipos se conectan a las redes. Para esto es fundamental la coordinación entre los equipos de ciberseguridad y los ingenieros de electromedicina, que normalmente son los que planifican compras y mantenimientos en los centros sanitarios.

- Implementar tecnologías de ciberseguridad adaptadas al sector sanitario. Los proveedores de tecnología de seguridad van desarrollando soluciones adaptadas a las necesidades aquí descritas, investigando en los protocolos de los fabricantes, comportamientos típicos, etcétera. Esto va a permitir un mayor control de los equipos, apoyará la segmentación de las redes y posibilitará la detección temprana de ataques y la respuesta a incidentes.

- Certificación de producto. La Unión Europea está trabajando en definir normativas de certificación para los dispositivos conectados a las redes desde la aprobación del Cyber Security Act. Este trabajo se va desarrollando por sectores y esperemos que el sanitario tenga sus requisitos de certificación aprobados próximamente y se vayan implementando en sus equipos. Mientras tanto, debemos apoyarnos en las medidas anteriores para procurar ofrecer un servicio seguro y de confianza a los ciudadanos.