Ya tenemos nuevo Esquema Nacional de Seguridad (ENS). Tras varios meses con la noticia de un nuevo ENS revoloteando, se ha publicado en el Boletín Oficial del Estado el Real Decreto 311/2022, de 3 de mayo, por el que se regula el nuevo Esquema Nacional de Seguridad, tras la ligera revisión sufrida en 2015 de la redacción inicial de 2010. Han pasado más de 12 años desde aquel primer momento y, obviamente, la realidad ha cambiado sustancialmente; y no hablemos de las tecnologías y de los riesgos de ciberseguridad.

Ante este inminente cambio, desde Leet Security queremos analizar, identificar y poner a disposición de las partes interesadas la información fundamental para abordar el uso y/o adecuación al nuevo Esquema Nacional de Seguridad. Es decir, queremos facilitar las herramientas necesarias para que la transición sea lo más suave posible y, sobre todo, alineada con su estrategia.

Adecuación al nuevo Esquema Nacional de Seguridad

Para la adecuación al ENS se ha establecido un plazo de 24 meses para los sistemas preexistentes a la entrada en vigor del nuevo texto, hasta mayo de 2024. Este plazo supone que se podrán emitir todavía certificados respecto al anterior texto para sistemas preexistentes durante 24 meses. Y que la validez de los certificados respecto al «viejo» ENS no podrá exceder la fecha del 4 de mayo de 2024.

Si se emite un certificado al año de publicación del nuevo ENS, aunque la validez estándar sería de dos años, en virtud de la disposición transitoria, solo tendría una validez de uno. Por tanto, recomendamos:

- Llevar a cabo la auditoría de certificación lo antes posible para consumir el menor plazo posible.

- Realizar un análisis gap respecto al nuevo ENS para preparar la renovación respecto a las nuevas medidas.

- Dada la concentración de auditorías de recertificación que se producirán conforme se acerque la fecha de mayo de 2024, es conveniente adelantar el proceso para evitar cuellos de botella.

Principales cambios

En cuanto a los cambios, y en base a la información publicada hasta el momento de escribir este texto, las diferencias principales del nuevo texto son un alineamiento con el marco legal actual y la incorporación de la figura de los perfiles de cumplimiento (para institucionalizar algo que venía siendo utilizado de facto desde hace varios años). Los perfiles de cumplimiento «introducen la capacidad de ajustar los requisitos […] a necesidades específicas, mediante la definición de un conjunto de medidas de seguridad que resulten de actividad a una entidad o sector de actividad concreta, y para una determinada categoría de seguridad».

Esta figura será relevante para aquellas entidades que entren dentro de los tipos caracterizados para un perfil o para las administraciones públicas que sean usuarias de las tecnologías con un perfil propio.

Por otra parte, las certificadoras tendrán que tener en cuenta los perfiles asociados a los servicios en la nube en el caso que sus entidades auditadas los utilicen para cumplir con el ENS.

Otra diferencia es la introducción de un nuevo elemento denominado «refuerzos» para recoger las medidas adicionales que se pueden aplicar según aumenta la categoría de los sistemas o para sistemas que tratan información confidencial (este tipo de sistemas se han incorporado ahora también al alcance del ENS).

Los refuerzos tienen como objetivo, en concreto, satisfacer tres necesidades. En primer lugar, clarificar la manera en la que se incrementa el nivel de exigencia de una medida (si corresponde) según aplique en categorías crecientes. Es decir, una misma medida que aplica en categoría básica y media puede requerir que se incrementen los requisitos para dicha categoría media.

En segundo término, flexibilizar la manera en la que estos incrementos de exigencia son requeridos, ya que, en algunos casos, nos encontraremos con que el responsable de seguridad podrá elegir entre varios refuerzos para satisfacer ese incremento de exigencia.

Y por último, la tercera necesidad es recoger la exigencia aún mayor necesaria para cubrir un nuevo alcance del ENS: la protección de información clasificada. Este mismo objetivo se podría haber solventado de manera más «elegante» identificando una categoría especial para este alcance, pero en cualquier caso el resultado no cambia. Existen ciertas medidas de refuerzo que «voluntariamente» se puede decidir implementar (o no).

Finalmente, la última diferencia (y como no podía ser de otra manera), es la revisión de los principios básicos, los requisitos mínimos y las medidas de seguridad, generando, sin lugar a dudas, un marco más exigente.

De las 73 medidas actuales (9 han sido eliminadas para incorporarse en otras o agruparse), un 33 por ciento ha aumentado su grado de requerimiento, 10 (un 14% del total) han incrementado significativamente su nivel de exigencia, 14 (un 19%) lo han aumentado ligeramente y siete (un 10%) se han añadido nuevas. Pero, eso sí, seis medidas se han simplificado (o lo que es lo mismo, un 8%).

Consideraciones adicionales

Tras el análisis realizado, añadiríamos tres consideraciones adicionales:

- Inclusión de los grados de cumplimiento para identificar hasta qué punto se están cumpliendo las medidas de seguridad. Este elemento conlleva la identificación, para cada medida, de aquellos aspectos que obligatoriamente deben estar implementados para considerar que la medida está, al menos, en proceso de implementación.

- Refuerzo del peso de utilización de productos certificados por el CCN-CERT y del uso de las guías CCN-STIC para la configuración segura de los sistemas.

- Las 35 medidas que no han visto cambiado su grado de exigencia no significa que no hayan sido revisadas. Todas ellas han sido revisitadas y los requisitos específicos para que dichas medidas se consideren implementadas han sido modificados.

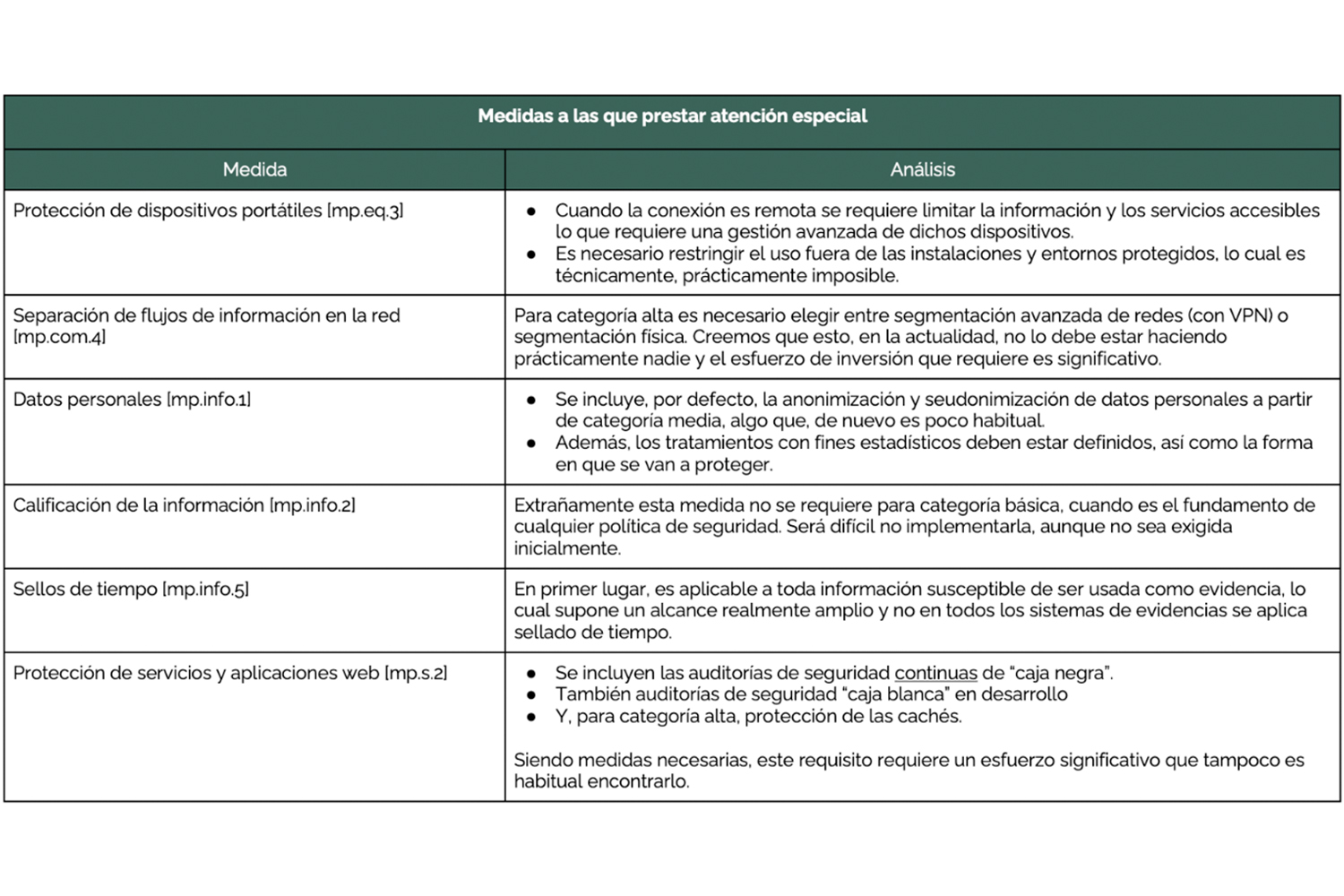

También hemos seleccionado las medidas a las que prestar atención, que se muestran en la tabla inferior. Este texto, debido a limitaciones de espacio, no es más que un somero análisis. Así que si está interesado en el detalle de estos cambios, en un análisis más profundo de las modificaciones y en le cómo afectan, contacte con su empresa certificadora.