La mayor dificultad a la hora de detectar los nuevos tipos de ataques, que no instalan ficheros maliciosos (malware-less), el mayor nivel de ruido de las alertas generadas y la escasez crónica de analistas de seguridad, hacen que sean cada vez más los fabricantes que, como Panda Security, han decidido incorporar servicios de Threat Hunting a sus ofertas, directa o conjuntamente mediante partners que puedan ofrecer más valor a través de servicios especializados, según el contexto de cada cliente.

Según una reciente encuesta realizada por Crowd Research Partners y el Information Security Community de LinkedIn, con más de 460 respuestas, sobre el estado de las actividades de Threat Hunting en los SOC, las preocupaciones más importantes son la detección de amenazas avanzadas y la escasez de profesionales para afrontar estas tareas. Durante los últimos 20 años, hemos pasado de amenazas basadas principalmente en virus al malware, que ha dominado la escena durante la mayor parte del tiempo. Hoy en día asistimos a un cambio de ciclo, ya que, aunque no esperamos que el malware desaparezca pronto, las amenazas no basadas en este tipo de ataques (malware-less) están cobrando más importancia, tanto por la variedad de objetivos simultáneos y cambiantes que pueden tener, como por la mayor dificultad de detectarlas, ya que los atacantes se valen de software ya instalado y legítimo, pero que puede ser utilizado con fines maliciosos. El descubrimiento de estas amenazas requiere no solo de nuevas tecnologías, sino de una labor de investigación por parte de expertos, algo fuera del alcance de la mayoría de las organizaciones dada la escasez crónica de personal cualificado.

Clasificar y reconocer

Para abordar la problemática de la creciente incidencia de malware de tipo zero-day, especialmente ransomware y la problemática de los ataques malware-less, Panda Security lanzó, en 2015, Panda Adaptive Defense, como solución EDR (Endpoint Detection and Response) que permite a nuestros clientes implementar un nuevo paradigma de protección para el endpoint, de forma totalmente transparente para la organización. Una de las premisas básicas de la solución es que todo ejecutable que pretende ponerse en funcionamiento en una máquina debe ser primero clasificado y reconocido como confiable por Panda Security. Esto se consigue con el servicio cien por cien Attestation, incluido como parte de la solución, a todos los clientes. Dicho servicio es solo posible a través de la automatización en la clasificación de un 99,98 por ciento de los procesos que se intentan ejecutar en «near real-time». Este nivel de automatización solo es posible con algoritmos de Machine Learning en entornos Big Data con cientos de atributos de millones de aplicaciones tanto confiables como maliciosas.

Panda Adaptive Defense integra además, por el mismo precio de la licencia, un servicio de Threat Hunting and Investigation (THIS), que abarca la monitorización de toda la actividad en los endpoints, en tiempo real e histórica, y la detección e investigación de ataques avanzados no basados en malware. Este servicio, que se presta de forma transversal a todos los clientes, está basado en una plataforma desarrollada por Panda, a la cual también pueden acceder partners especializados, que a su vez proveen servicios gestionados de seguridad (MSS) y servicios gestionados de detección y respuesta (MDR), en función del contexto de cada cliente.

De esta manera, los partners pueden ofrecer servicios gestionados de detección y respuesta, incluido el Threat Hunting, sin una inversión fuerte inicial en tecnología, recursos y cambios organizacionales, de forma escalable y rentable.

Todo ello es posible por dos motivos principales:

Primero, al contar con la base del servicio de cien por cien Attestation, automáticamente se detectan todos los ataques con malware (con fichero o en memoria mediante exploits en memoria), por lo que pueden poner el foco en la detección de ataques puramente malware-less, más complejos y de mayor impacto potencial.

Segundo, el servicio de Threat Hunting prestado por Panda se basa en la detección de amenazas con cientos de indicadores de ataques (IoA), originadas por los propios hunters de la compañía tras validar nuevas hipótesis de ataque, por la compartición o el uso de inteligencia de amenazas de fuentes externas, etc. La clave de este servicio es que los threat hunters de Panda Security tienen la misión de descubrir proactivamente nuevos patrones de ataque, nuevas técnicas no conocidas hasta hoy, elaborando hipótesis de trabajo en base al conocimiento del comportamiento anonimizado de millones de aplicaciones, endpoint y perfiles de usuarios en las organizaciones clientes y validándolas antes de convertirse en nuevos indicadores de ataque.

El partner puede utilizar e investigar directamente sobre esas hipótesis, y añadir las suyas propias, que pueden ser específicas para sus clientes en función de su contexto. Además, probablemente, estos proveedores de servicios ya están monitorizando otros elementos de la infraestructura de seguridad, con lo que pueden integrar y correlacionar la visibilidad, monitorización y servicios de los endpoints, gracias a Panda Adaptive Defense (conector SIEMFeeder que permite la integración de eventos). Por último, la visibilidad obtenida de la actividad de los endpoints permite la prestación de servicios complementarios, relacionados con el uso de aplicaciones, vulnerabilidades, descubrimiento de datos personales sujetos al Reglamento General de Protección de Datos en formatos no estructurados, etc.

¿Cómo funciona?

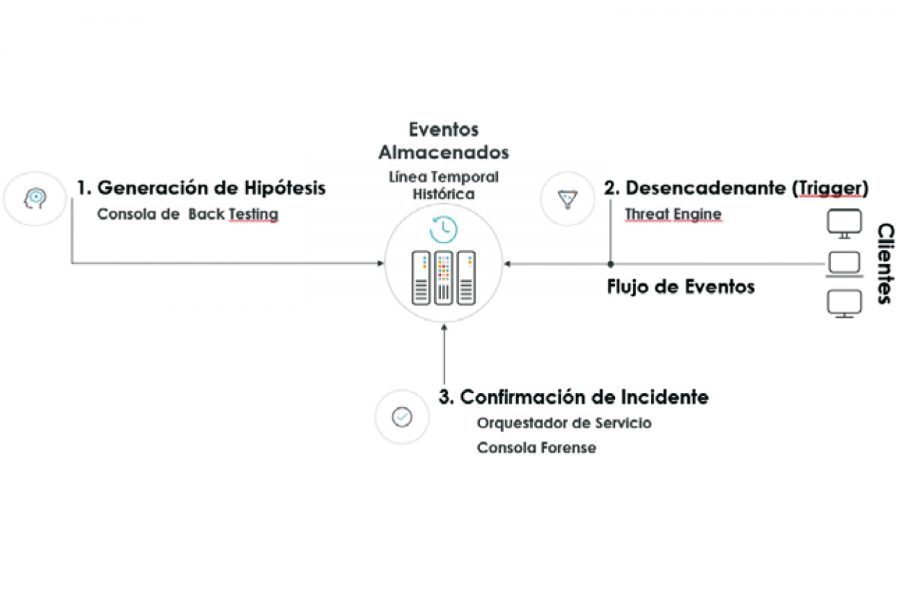

El servicio de Threat Hunting and Investigation incluido en Panda Adaptive Defense desempeña tres fases.

1. Generación de hipótesis. Las hipótesis se pueden generar de dos formas:

- Hipótesis que formulan los expertos: son reglas con cierto nivel de complejidad (secuencias de sucesos relacionados entre sí de alguna forma –a nivel de máquina, a nivel de parque o a nivel «universal»–).

- Hipótesis que se apoyan en el análisis estadístico del comportamiento de las distintas «entidades» dentro de un parque, que pueden ser usuarios, procesos, máquinas, etc. De esta forma es posible modelizar el comportamiento de estas entidades, y se generan perfiles «normales» de las mismas, de manera que comportamientos anómalos puedan desencadenar un disparador que haga sospechar alguna intrusión; por ejemplo, un proceso realizando un número de conexión muy por encima de la media o un número de ejecuciones muy por encima de lo normal de un proceso en una máquina.

2. En ambos casos, un paso crítico del proceso de generación de hipótesis es la validación de las mismas. La plataforma cuenta con una funcionalidad que permite testearlas contra todo el histórico de eventos almacenados para obtener un indicador de cómo de valiosa es la regla como indicador IOA (Indicator Of Attack). Despliegue en el streaming de eventos en tiempo real.

Una vez que una regla o hipótesis está validada como potencial indicador, puede ser entregada y desplegada en la plataforma sobre el flujo de datos entrante desde los endpoints protegidos.

3. Confirmación del incidente. La fase de confirmación tiene como objetivo la revisión por parte de un analista de las «detonaciones» o evidencias producidas para determinar detrás de cuáles hay verdaderamente una intrusión. La plataforma permite investigar y explotar los datos de forma que los analistas puedan hacer este trabajo de manera autónoma y rápida. Así, mediante una consola forense, el analista puede analizar cualquier entidad, de cualquier máquina, de cualquier periodo, con un alto nivel de granularidad, pudiendo extraer la foto en el tiempo del estado de la máquina, con su árbol de procesos, comunicaciones, registro y demás eventos capturados. Por utilizar una analogía, sería como tener un Time Machine de los endpoints en lo que respecta a su actividad interna.

En cualquier caso, siempre que haya una alerta confirmada de ataque, los analistas, en primera instancia, se focalizan en minimizar el tiempo de detección de la amenaza en todos los sistemas impactados donde posiblemente el atacante haya hecho cambios en su configuración. Seguidamente, trabajaran en minimizar el tiempo de respuesta al atacante.

Para ello, el analista comunica inmediatamente a los equipos técnicos, ya sea de Panda Security o a los analistas del proveedor de servicio de seguridad (MSSP o proveedor MDR), los detalles del ataque descubierto para que estos lo validen con el cliente y tengan en cuenta su contexto.

En caso positivo, los analistas y el equipo técnico trabajan conjuntamente en la contención inmediata del atacante para así evitar, en muchos casos, el daño o al menos mitigarlo. Acompañando al plan de contención, se establece también un plan de vuelta a la actividad del negocio normalizado, definitiva o transitoria hasta la recuperación total post-ataque.