Aunque ahora parezca difícil de imaginar, hubo un tiempo en el que existían ordenadores muy diferentes a como los conocemos hoy en día; pero, incluso entonces, ya existía la necesidad de interconectar esos ordenadores entre sí para la transferencia de información. Incluso había redes globales que ofrecían servicios de información, como por ejemplo Compuserve.

La topología más común de estas redes de comunicaciones, ya fueran públicas o privadas, era la construcción de una red mediante líneas punto a punto dedicadas que implementaban protocolo de comunicaciones que llegaron a ser muy conocidos, como X.25 o Frame Relay.

Estas líneas punto a punto consistían en el alquiler a las operadoras de comunicaciones de un cable físico entre dos nodos conectados a ambos extremos del cable. Si tomamos como ejemplo la red de cualquier entidad bancaria de entonces, no es difícil imaginar aquellas grandes salas de comunicaciones donde se concentraban los cables que unían cada una de las sucursales y sedes con el centro de proceso de datos (CPD) de la entidad.

‘Man-in-the-middle’

El 12 de agosto de 1981, IBM introdujo en el mercado su modelo de ordenador IBM 5150, el IBM PC (Personal Computer). La masiva aceptación de este modelo y de sus sucesores, especialmente los llamados «clónicos», significó una verdadera revolución, sobretodo en el mundo empresarial, que rápidamente incorporó a sus activos grandes cantidades de estos equipos. Lamentablemente, junto con esta rápida expansión, también afloraron técnicas para la comisión de fraudes y delitos.

Una de las más dañinas es la llamada “Man-in-the-middle”, o MITM, que consiste en interceptar las comunicaciones entre dos nodos donde el atacante es capaz de obtener acceso a la información que se transmite entre ellos.

Esta técnica tiene la particularidad de que es prácticamente imposible de detectar, aunque existe un remedio sumamente eficaz y que reduce drásticamente su impacto: la criptografía.

Redes privadas virtuales

Con la globalización y la aparición de los dispositivos móviles, el mundo empresarial está geográficamente disperso a lo largo y ancho del planeta y requiere que los equipos estén permanentemente conectados entre sí para compartir información de forma rápida, fiable y segura, razón por la que las líneas punto a punto prácticamente han desaparecido. En su lugar, todos los nodos de una red utilizan una única infraestructura: la “red de redes” o Internet.

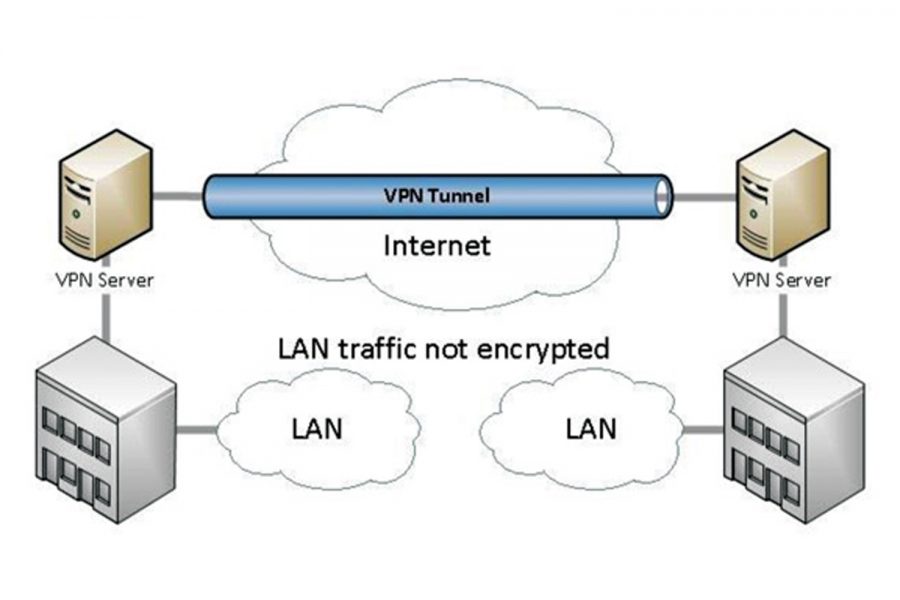

Pero al ser una red pública, Internet se ha convertido en objetivo de multitud de técnicas de ataque para, entre otros fines, la obtención de información ajena que posteriormente es utilizada en muchos casos para fines lucrativos. Es entonces cuando se hace necesario el asegurar la transmisión de información entre los nodos que utilizan Internet como infraestructura de transporte, y comienza a estandarizarse el uso de las redes privadas virtuales (o VPN, de sus siglas en inglés, Virtual Private Network). Una VPN es un conjunto de máquinas unidas entre sí a través de una red pública, es decir, Internet.

La Red es actualmente más accesible de lo que ha sido nunca y los proveedores ofrecen servicios cada vez más rápidos y fiables a un coste muy asumible, por lo que la implantación de un servicio de VPN a través de Internet, en la mayoría de los casos, no es un problema.

Sin embargo, precisamente por tratarse de una red pública, se debe prestar especial interés a la seguridad, y realizar un análisis detallado de las posibles amenazas a las que la información que viaja por la red pública puede estar expuesta y adoptar el tipo de VPN que mejor se adapte al tipo de información a transmitir.

Aunque existen otros tipos de VPN, el más común es el “punto a punto virtual” que utiliza la técnica de tunelización (tunneling), que es el proceso de colocar un paquete de datos dentro de otro antes de ser transmitido. Este paquete exterior es el que protege el contenido real, asegurando que el paquete se mueve dentro de un “túnel virtual”.

Protocolos de una VPN

Las máquinas a cada lado del túnel cifran los datos a enviar a través del túnel y los descifran en el otro extremo. Este cifrado se realiza automáticamente por el servicio VPN y existen diferentes tipos de cifrado dependiendo del protocolo utilizado.

Para explicar los protocolos de una manera sencilla, imaginemos que la tunelización es el proceso de entregar un pedido por una empresa de mensajería: el vendedor que envía el pedido lo extrae de su almacén (un extremo del túnel) y lo empaqueta (protocolo de comunicación) en una caja (protocolo de tunelización). La empresa de mensajería recoge la caja y la coloca en un camión de reparto (protocolo de transporte). El camión viaja por las carreteras (Internet) hasta el domicilio de destino (el otro extremo del túnel) y entrega el pedido. El receptor abre la caja (protocolo de tunelización) y extrae la mercancía (protocolo de comunicación).

En las VPN de tipo de acceso remoto, la tunelización se realiza normalmente a través del protocolo PPTP (Point-to-Point Tunneling Protocol) que es uno de los protocolos nativos implementados por Internet para establecer una conexión directa entre dos nodos.

Sin embargo, y debido a su extenso uso, PPTP ha sido objeto de muchos análisis de seguridad que han detectado gravísimas vulnerabilidades entre las que destacan las deficiencias de los protocolos de autenticación y el establecimiento de claves de sesión. De hecho, la propia especificación de PPTP ni siquiera menciona características de cifrado o autenticación, por lo que PPTP es considerado un protocolo obsoleto. Tampoco el sucesor de PPTP, L2TP (Layer 2 Tunneling Protocol) proporciona cifrado o confidencialidad como tal, sino que recurre a un protocolo de cifrado interno en el túnel para proporcionar privacidad.

A principios de 2007 aparece el protocolo SSTP (Secure Socket Tunneling Protocol) derivado del protocolo SSL (Secure Sockets Layer), que a su vez es el núcleo del protocolo HTTPS, ampliamente utilizado en las páginas web. Proporciona un alto nivel de seguridad gracias a su cifrado, comprobación de integridad, y negociación avanzada de claves utilizando certificados digitales X.509 versión 3.

Sistemas operativos como Windows Server 2008 o superior ya incorporan la posibilidad de configurar una red privada virtual de una forma muy sencilla y, en la mayoría de los casos, sin necesidad de hardware adicional. Esto abre un abanico de posibilidades para todo tipo de aplicaciones, no ya sólo de compartición de información, sino de cualquier otra índole, como control remoto de dispositivos, cámaras de vigilancia, control de electrodomésticos, domótica, etc. Y todo ello, de forma muy eficaz y completamente segura.