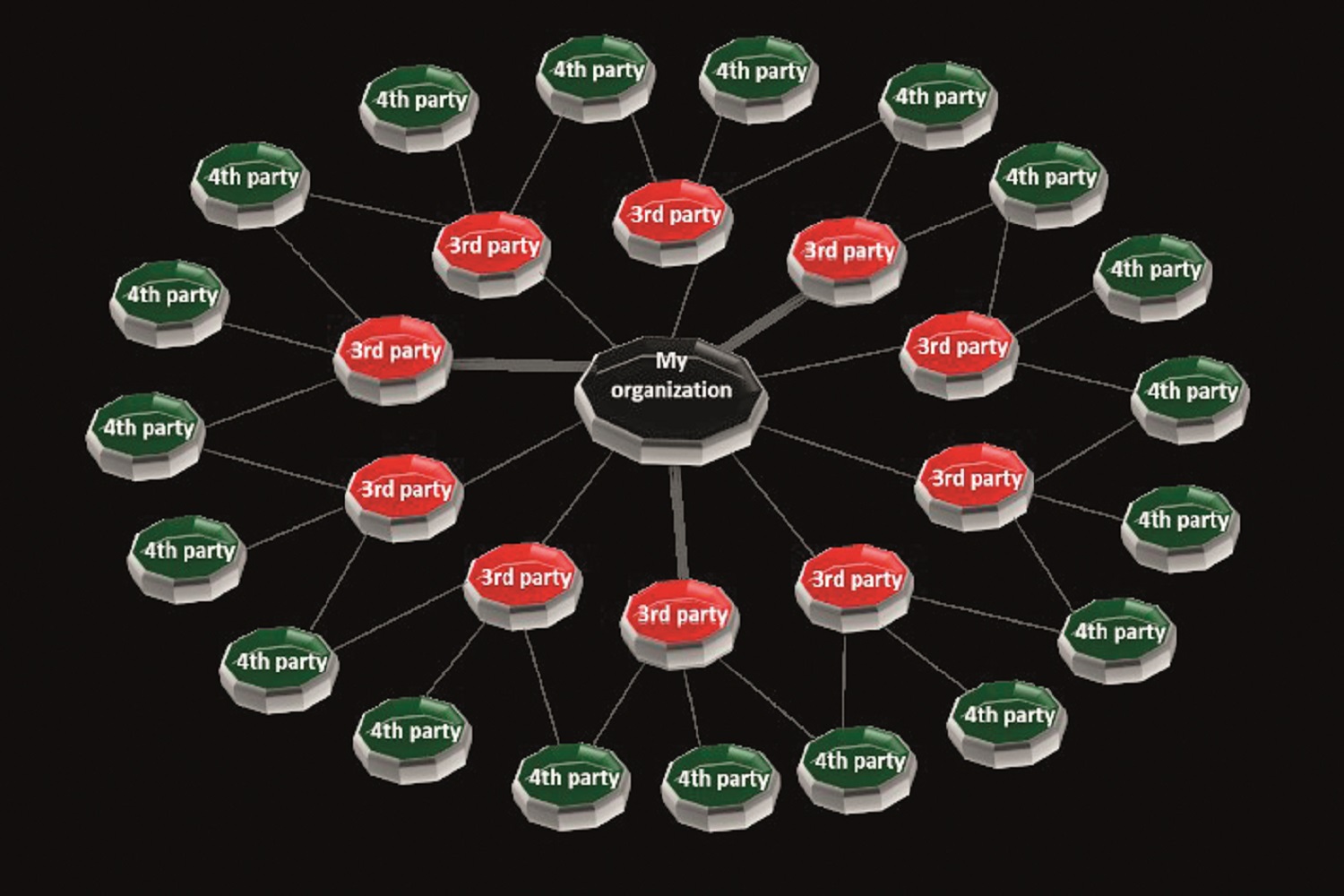

Iniciamos con esta una serie de columnas sobre la ciberseguridad en la cadena de suministro y su impacto en las organizaciones. La motivación nace de la importancia que tiene este asunto en el negocio, ya que, en una sociedad hiperconectada como la nuestra, toda organización tiene una enorme dependencia de terceras partes. Y éstas, a su vez, dependen de sus propias cadenas, que son cuartas, quintas o incluso más allá partes para dicha organización.

Esto nos lleva a que un incidente en una de estas terceras partes pueda impactar en el negocio de las organizaciones en aspectos tales como la exfiltración de información sensible o la propia continuidad de la actividad. Los cibercriminales saben que comprometiendo la seguridad de un proveedor pueden, a su vez, multiplicar el efecto vulnerando a múltiples clientes del mismo. O también que, para llegar a un objetivo concreto, en muchas ocasiones la vía más sencilla es hacerlo a través de su cadena de suministro.

En las respuestas a nuestro IV Estudio Empresas y Ciberseguridad, realizado en 2022, aproximadamente un 50 por ciento de las organizaciones, conscientes de haber sido afectadas por algún incidente, declaró que el mismo había tenido origen en alguno de sus proveedores (este porcentaje se mantiene bastante estable en numerosos análisis realizados en todo el mundo). De hecho, en el informe de la Agencia de la Unión Europea para la Ciberseguridad sobre las amenazas en la cadena de suministro (Threat Landscape for Supply Chain Attacks, July 2021), estos ataques se sitúan en la primera posición entre las amenazas actuales.

Un 50 por ciento de las organizaciones afectadas por algún incidente afirma que éste había tenido origen en un proveedor

Cuando hablamos de ciberataques y proveedores, siempre pensamos que éstos son empresas de servicios TIC con acceso a los sistemas de información de la organización. Pero el concepto de cadena de suministro es mucho más amplio. Y es precisamente esto lo que queremos poner de manifiesto en este artículo, con algunos ejemplos que ilustran que los riesgos pueden proceder de muy diferentes fuentes.

Ciberseguridad en la cadena de suministro: casos recientes

Comencemos con un par de casos recientes, de los que podemos considerar más tecnológicos, como Solarwinds y Kaseya. En el primer caso, se había comprometido su software Orion, instalado en sistemas de multitud de organizaciones para la monitorización y administración de redes, con lo que todas ellas (muchas de las mayores empresas del mundo y agencias gubernamentales) resultaron a su vez comprometidas.

En el segundo, lo fue el software VSA, una plataforma cloud MSP, utilizado por múltiples proveedores de servicios de seguridad gestionada que se vieron afectados, así como sus clientes, por un ciberataque ransomware protagonizado por el grupo cibercriminal REvil/ Sodinokibi.

Ambos son ejemplos claros del enorme impacto que puede llegar a tener el ataque a un proveedor, por el efecto multiplicador sobre todos los clientes que utilizan sus servicios.

Supermercados Target

Sin embargo, vamos a traer al estrado otros casos muy diferentes. Comenzaremos por la cadena de supermercados Target, que es un claro ejemplo de que el objetivo (curioso que en inglés esto sea el «target») era más fácilmente atacable a través de sus proveedores. Y así, los atacantes llegaron a Fazio Mechanical, proveedor de sistemas de aire acondicionado y refrigeración para los supermercados, que disponía de acceso restringido a la red de Target para trámites como facturación electrónica, gestión de proyectos, etcétera. En concreto, Fazio utilizaba un antivirus gratuito que, además, sólo se podía utilizar por usuarios domésticos, y que fue sobrepasado con facilidad, consiguiendo así sus credenciales de acceso a la red de su cliente.

Una vez dentro, y con una red no segmentada de forma segura, se colaron hasta la cocina y robaron los datos de millones de clientes, incluidas sus tarjetas de crédito, con unas consecuencias de pérdidas multimillonarias para Target. Y todo ello debido a un proveedor de sistemas de aire acondicionado… ¿Quién lo iba a pensar?

Papeles de Panamá

Otro caso muy sonado es el de los famosos «Panama Papers», ocurrido sobre el despacho de abogados Mossack Fonseca, en el que se exfiltraron 11,5 millones de documentos que contenían 2,6 terabytes de datos y cubrían casi 40 años de registros de las transacciones y negocios de la firma. WordPress y Drupal no actualizados, información concentrada en un servidor, contraseñas sin actualizar en años y la no vigilancia de ningún tipo de actividad sospechosa en la red (ya que la fuga de información se prolongó durante meses sin que fuese detectada) fueron los motivos.

El despacho Mossack Fonseca es lo que en Leet Security consideramos un proveedor de servicios «no conectado». Es decir, no dispone de conexiones directas con nuestros sistemas, pero de alguna otra manera (vía correo electrónico, en muchas ocasiones) se le suministra y dispone de información muy sensible sobre el negocio de sus clientes. Que se lo digan a los más de 14.000 que afloraron como titulares de las empresas constituidas por Mossack Fonseca en paraísos fiscales.

Red de salud

Finalizamos con otro ejemplo de cadena: el reciente ataque a Lehigh Valley Health Network, una red que cuenta con 13 hospitales en Pennsylvania, centros de salud comunitarios, consultorios de médicos especialistas y de atención primaria, centros de diagnóstico por imagen, laboratorios y farmacias, entre otros. En febrero de 2023 vio publicadas fotografías sensibles de pacientes de tratamientos oncológicos sin el menor escrúpulo, por parte de los atacantes, para exigir un rescate y evitar la publicación del resto del material robado.

En este caso, el ataque se produjo a través del acceso a la red de un consultorio médico ubicado en una pequeña población. Es por ello que, tras el ataque, el Centro de Coordinación de Ciberseguridad en el sector salud en Estados Unidos publicó recomendaciones de buenas prácticas como la autenticación multifactor, deshabilitar accesos remotos cuando no estén en uso o realizar una apropiada segmentación de las redes de la organización. A esto añadiremos el cifrado de la información altamente sensible tanto en tránsito como en reposo.

Es por ello que las regulaciones relacionadas con la ciberseguridad están incluyendo la gestión de riesgos de la cadena de suministro como un componente fundamental. De ahí que, en concreto, en próximas columnas abordaremos un análisis de cómo se está tratando en las principales normativas, nacionales y europeas, y comentaremos nuevos casos y ejemplos que esperamos resulten de interés.